- 前言

- 攻击过程

- 后记

一. 前言

1. 关于Cobalt Strike

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。而Cobalt Strike 3.0已经不再使用Metasploit框架而作为一个独立的平台使用,当然可以结合Armitage进行使用。

二. 攻击过程

1. 攻击环境

- 攻击机:Windows7 ultimate sp1 IP:192.168.28.128

- 靶机:Windows7 ultimate sp1 IP:192.168.28.138

2. 攻击步骤

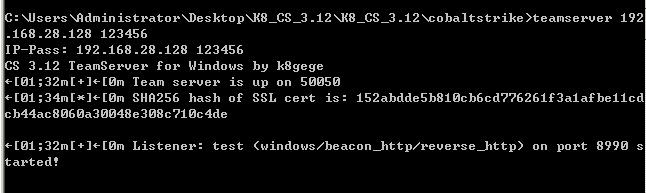

2.1 开启TeamServer服务

使用cmd命令行进入Cobalt Strike所在文件夹,使用如下命令开启TeamServer

1 | teamserver 本机IP 连接密码 #密码可以随意设置 |

接下来会提示服务已经建立服务,同时还会显示所使用的端口

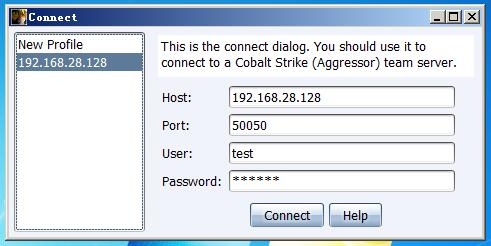

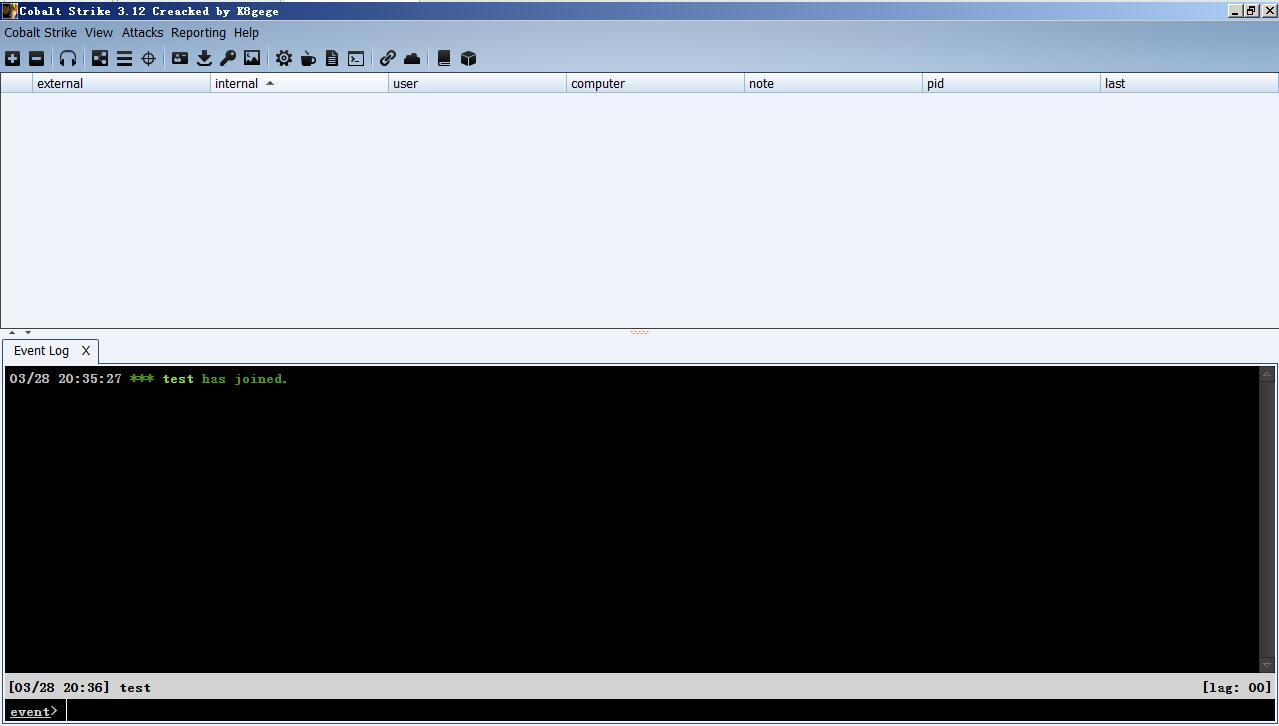

2.2 使用客户端连接

启动Cobalt Strike,填写相关信息,点击connect连接,进入主界面

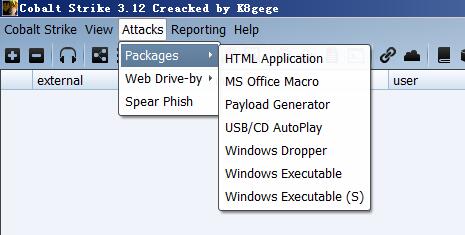

2.3 生成病毒文件

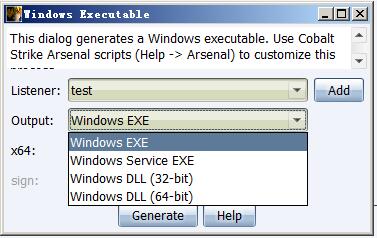

选择Attacks->Packages->Windows Executable

设置listener和输出的病毒文件格式

点击Generate生成,选择保存的位置

2.4 投放病毒

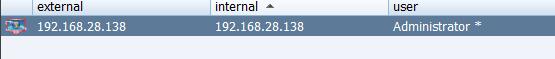

把病毒放入靶机,并运行。我们可以通过Cobalt Strike发现靶机已经上线,同时可以进行多种操作

三. 后记

以上就是使用Cobalt Strike进行简单攻击模拟的全过程。可以看到,关于工具本身使用非常简单,纯图形化操作,稍微有点儿基础,很快就能上手,而且它直接支持图标灵活拖拽很方便对指定肉鸡进行集中批量操作,非常友好。当然,在实际运用过程肯定在测试环境中要复杂的多,但毫无疑问作为一款工具,Cobalt Strike足够优秀。